在数字化时代,网络是信息流通的基石。无论是家庭办公、企业运营还是数据中心,一个稳定、高效的网络都离不开精心选配的设备。本文将为您图解组建一个典型网络(以中小型企业为例)所需的核心网络设备和安全设备,并说明它们各自的作用和位置。

第一部分:核心网络设备

网络设备主要负责数据的连接、传输和交换,是网络的“骨架”和“血管”。

1. 网络交换机

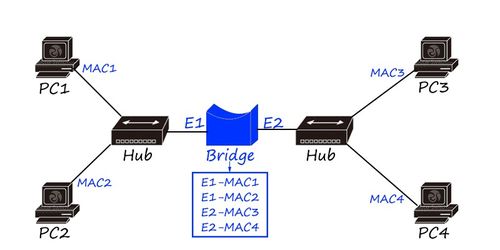

* 作用:网络的核心连接点。它像一个智能的交通枢纽,在局域网内部,负责连接多台计算机、服务器、打印机等终端设备,并根据数据包的目的地址,高效地将数据转发到正确的端口。与集线器(Hub)的广播式传输不同,交换机可以学习设备地址,实现点对点通信,极大提升网络效率和安全性。

- 位置:通常部署在机房机柜中,向下连接各楼层的接入交换机或终端,向上连接路由器。

2. 路由器

* 作用:网络的“网关”和“导航仪”。它的核心功能是在不同的网络之间(如您的内部局域网和互联网)进行数据转发。路由器根据IP地址,为数据包选择最佳路径,实现跨网段甚至跨全球的通信。家用宽带“光猫”通常集成了路由功能。

- 位置:位于内部网络与外部网络(如互联网)的边界。一端连接外部线路(如光纤),另一端连接核心交换机。

3. 无线接入点

* 作用:提供Wi-Fi信号,将有线网络转换为无线网络,使手机、笔记本电脑、物联网设备等能够无线接入。在企业中,通常由多个AP组成一个无缝漫游的网络。

- 位置:通过网线连接到各区域的交换机上,根据覆盖需求安装在办公室、会议室等天花板或墙面上。

4. 网络防火墙(基础安全功能)

* 作用:虽然归类为安全设备,但现代防火墙是网络边界的关键节点。它作为路由器内部或后置的一道关卡,依据预设的安全策略(允许/拒绝)控制进出网络的数据流,是防御外部攻击的第一道防线。

- 位置:通常部署在路由器与内部核心交换机之间。

第二部分:关键安全设备

安全设备为网络提供深度防护,是网络的“免疫系统”和“安检门”。

1. 下一代防火墙

* 作用:传统防火墙的升级版。它不仅检查IP和端口,还能深度检测数据包内容,识别并阻止基于应用层(如特定软件、网站)的攻击、入侵和恶意软件。集成了入侵防御、应用控制、URL过滤等多种高级安全功能。

2. 入侵检测/防御系统

* 作用:网络的“监控摄像头”和“主动警卫”。IDS负责监控网络流量,发现可疑活动并报警;IPS则更主动,能够实时拦截和阻断识别出的攻击。它们专注于检测如漏洞利用、DoS攻击等特定攻击模式。

3. VPN网关

* 作用:在公共互联网上建立加密的“专用隧道”,让远程用户或分支机构安全地访问公司内部网络资源,如同直接连接在内部网络上一样,保障数据传输的机密性和完整性。

4. 上网行为管理/统一威胁管理

* 作用:UTM设备集防火墙、IPS、防病毒、内容过滤、带宽管理等功能于一体。上网行为管理则侧重对内网用户访问互联网的行为进行审计、控制和记录,如限制访问无关网站、管理带宽分配等。

网络拓扑图解

一个简化的典型企业网络设备连接逻辑图如下:

`

互联网

|

v

[ 路由器 ] <--- (处理内外网路由)

|

v

[ 防火墙/NGFW ] <--- (核心安全边界,策略控制)

|

v

[ 核心交换机 ] <--- (内部网络高速交换中心)

|

+------------------+------------------+

| | |

v v v

[接入交换机] [接入交换机] [服务器交换机]

| | |

v v v

(办公区电脑) (无线AP) (服务器、存储)

|

v

(无线设备)`

安全设备部署说明:

IDS/IPS:可以串联在防火墙旁(IPS模式),或旁路连接到核心交换机上做监听(IDS模式)。

VPN网关:通常部署在防火墙内侧,为外部访问提供入口。

* UTM/行为管理:可串接在核心交换机出口,或作为防火墙模块集成。

###

组建一个功能完备的网络,需要连接设备(交换机、路由器、AP)构建基础通路,更需要安全设备(防火墙、IPS等)层层设防。在实际部署中,根据网络规模、业务需求和预算,这些设备可能以独立硬件、集成模块或虚拟化软件的形式存在。理解每类设备的功能与协作关系,是设计和维护一个可靠、安全网络的关键第一步。